Sommaire de l'article

Précédemment, nous avions vu que le scandale CA en était bien un, et que les arguments avançant que la prédiction de la personnalité ne fonctionnait pas ou n’avait pas d’intérêt ne tenaient pas. Il y avait bien eu manipulations et opérations psychologiques par CA/SCL, sur différentes populations du monde, pour 200 élections. On termine aujourd’hui avec les différentes réponses à ce problème, d’un point de vue politique, hygiène numérique et sécurité à la fois numérique et psychologique.

Les articles précédents de ce dossier :

La totalité du dossier ici en PDF : CA.pdf ; ou en epub : CA.epub

- Comment manipuler les élections ? L’affaire Cambridge Analytica [CA1]

- Comment manipuler les élections avec l’abstention, l’intimidation et le dégoût [CA2]

- Viraliser l’extrême-droite : le plan de Bannon [CA3]

- Manipuler l’extrême-droite [CA4]

- Rendre plus explicitement raciste [CA5]

- Quand la psycho sert à manipuler [CA6]

- Pourquoi l’affaire CA est bien une manipulation se basant sur la prédiction de la personnalité [CA7]

Que faire : la réponse politique

Globalement, cette affaire a amené les législateurs (étasuniens, anglais, européens) à demander plus de contrôles et de régulations concernant Facebook, plus de possibilités de transparence et d’informations. Cette transparence leur permettrait de mieux enquêter mais aussi pour les utilisateurs d’avoir plus accès au refus du traitement de leurs données. Ils ont également demandé plus de moyens pour des organismes comme l’ICO (l’équivalent en Angleterre de notre CNIL) et de futurs régulateurs indépendants pour prévenir les tentatives de désinformations. L’indépendance de ces régulateurs a été particulièrement soulignée, afin d’éviter les dérives gouvernementales/politiques de censure. Ils ont demandé de changer les politiques afin de donner des amendes aux plateformes impactantes en cas d’illégalité et d’investir davantage dans l’éducation au numérique à l’école. Les législateurs européens ont également appelé à plus de transparence, de régulations non seulement des plateformes mais également des partis politiques. Ils ont aussi adopté des punitions contre la mauvaise utilisation de données par les partis1.

À noter que bien qu’il ait eu des désaccords entre sénateurs américains lors des auditions en général, j’ai été assez étonnée de voir que face à Facebook démocrates et républicains étaient assez raccords sur une même ligne accusatrice. En Angleterre aussi, on voit une même direction accusant Facebook prioritairement. Tout le monde, y compris des politiciens de partis opposés, en ont eu marre d’entendre une énième fois Facebook s’excuser après s’être conduite avec un irrespect des lois. Depuis des années, la plateforme se permet tout jusqu’au scandale, s’excuse, promet de bien faire, dit oui à tout ce qu’on lui demande, puis se re-permet d’aller plus loin jusqu’au futur scandale. Entre-temps, les gens sont tout le temps lésés, exploités, et d’autres entreprises tel que Cambridge Analytica en profitent pour saisir les opportunités de manipulations permises par la plateforme.

Pour plus d’informations et de détails sur les régulations, les appels à transparence et aux nouvelles règles politiques proposées, voici les liens :

- Les recommandations des parlementaires anglais dans leur rapport final sur la désinformation : https://publications.parliament.uk/pa/cm201719/cmselect/cmcumeds/1791/179112.htm#_idTextAnchor082

- L’investigation de l’ICO sur l’usage des données dans les campagnes politiques : https://ico.org.uk/media/action-weve-taken/2259371/investigation-into-data-analytics-for-political-purposes-update.pdf

- Un article qui discute des enjeux que posent ces affaires et des limitations des régulations : https://www.lesnumeriques.com/pro/desinformation-quelles-armes-pour-eviter-un-nouveau-cambridge-analytica-a179035.html

- Ici un autre document de l’ICO « Démocratie perturbée ? Informations personnelles et influence politiques » qui se termine par des recommandations : https://ico.org.uk/media/action-weve-taken/2259369/democracy-disrupted-110718.pdf

- L’audition de Zuckerberg montre aussi assez bien le traitement politique de ce problème, voire les projets en cours pour la protection des données, puisque les sénateurs étasuniens n’hésitent pas à faire l’autopromo de leurs politiques : https://www.youtube.com/watch?v=mZaec_mlq9M

Que faire pour lutter contre la désinformation : la réponse des chercheurs

Je m’attarde ici davantage, non pas que je dénigre les solutions politiques et/ou distales, mais tout simplement parce qu’il s’agit de notre ligne éditoriale qui est davantage centrée sur les perspectives de psychologie sociale.

Tout d’abord, les chercheurs Linden, Roozenbeek, Compton, Lewandowsky2 proposent de qualifier le problème de désinformation :

« – 2.1 : Les termes « fake news », « désinformation », « propagande » et « désinformation » sont souvent utilisés de manière interchangeable pour décrire des informations fausses ou trompeuses.

– 2.2 : « Fake news » n’est pas le terme idéal, car une information ne doit pas nécessairement être fausse (ou d’actualité) pour être trompeuse. Le terme que nous préférons est donc « désinformation ».

– 2.3 : Nous définissons la « désinformation » d’un point de vue psychologique comme « une information fausse ou trompeuse destinée à tromper son public ». Cela peut inclure un programme politique mais n’est pas exclusivement lié à des acteurs étatiques ou non étatiques. »Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake News https://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

Et ils rappellent que c’est un problème :

« – 3.1 : La désinformation peut saper le processus démocratique en semant la confusion, en induisant en erreur ou en polarisant les gens, et entraver la prise de décision fondée sur des preuves, ce qui pose des risques, par exemple pour la santé publique, la confiance dans le gouvernement et les relations internationales3

– 3.2 : Les rapports d’opinion publique montrent qu’une majorité du public ne comprend pas les faits essentiels et a du mal à savoir quelles informations croire et à quoi se fier, notamment en ligne4.

– 3.3 : Il est important de noter que les croyances fondées sur la désinformation, une fois acquises, sont difficiles à corriger, même lorsque les gens reconnaissent qu’ils ont été mal informés5».Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake News https://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

Ils proposent de s’appuyer sur un nouveau domaine interdisciplinaire qui mêle technologie et psychologie :

« – 4.1 : Étant donné l’ampleur du problème, nous demandons des solutions technologiques fondées sur des principes psychologiques, un domaine interdisciplinaire connu sous le nom de « technocognition »6.

Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake News https://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

Ils précisent que le debunkage (traduit ici en « démystification ») est peu utile :

« – 4.2 : Notre connaissance de la cognition humaine suggère que le développement de meilleures techniques de démystification (c’est-à-dire la correction des idées fausses après coup) ne sera probablement pas suffisant et que même lorsque des corrections sont émises, le mal est souvent déjà fait. En fait, l' »effet d’influence continue » suggère que les corrections sont souvent inefficaces car les gens continuent souvent à se fier à la désinformation démystifiée7. »

Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake Newshttps://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

À la place, il propose une « inoculation », qui est un pré-bunking, une démystification préventive, des « anticorps mentaux » :

» – 4.4 : L’inoculation suit une métaphore biologique : tout comme les injections contenant une petite dose affaiblie d’un virus peuvent déclencher des anticorps dans le système immunitaire pour conférer une résistance contre une future infection, on peut raisonnablement obtenir la même chose avec l’information, en cultivant des « anticorps mentaux ».

Ils parlent aussi de vaccin contre la désinformation :

« – 4.5 : L’inoculation8trouve son origine dans l’étude psychologique de la manière dont la propagande influence l’opinion publique et de nombreuses études ont démontré que les attitudes publiques peuvent être inoculées contre la persuasion (non désirée)9.

– 4.6 : Des études menées par deux des auteurs montrent que l’inoculation des publics contre la désinformation s’est également avérée efficace dans le contexte de questions hautement politisées telles que le changement climatique10.

– 4.7 : Une étude pilote réalisée par deux des auteurs suggère la possibilité de développer un « vaccin » général contre la désinformation11. Nous avons émis l’hypothèse qu’au lieu de simplement recevoir passivement des informations, le fait d’inciter les participants à réfléchir activement à la manière dont les fake news sont produites et à la façon dont les publics peuvent être trompés pourrait avoir des effets bénéfiques sur la capacité des participants à reconnaître les fake news et à y résister.

– 4.8 : Les résultats de cette étude pilote relativement modeste ont été provisoires mais positifs, et nous ont incités à explorer davantage cet angle en ligne ».Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake Newshttps://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

Ils ont aussi créé un jeu en ligne « Bad news » qui est comme une inoculation générale contre la désinformation :

« – 5.3 : Dans le jeu, les joueurs apprennent à reconnaître six techniques courantes utilisées dans la création de désinformation : l’usurpation d’identité, l’utilisation de l’émotion, la polarisation, les théories du complot, le discrédit des adversaires et le trolling. Ces techniques sont basées sur une revue de la littérature académique sur les techniques de désinformation12 et sur le rapport « Digital Hydra » du NATO StratCom COE sur la désinformation en ligne13.

– 5.4 : Un élément important du jeu est qu’il n’est pas chargé idéologiquement. Le jeu permet aux citoyens de tout l’éventail politique d’apprendre sans se sentir visés.[…] 5.7 : Afin d’évaluer son efficacité, nous avons mené une expérience d’enquête en ligne, dans le jeu, qui a testé le jeu » Bad News » en tant qu' » inoculation » généralisée contre la désinformation. L’enquête a testé la capacité des participants à reconnaître les fausses nouvelles et la tromperie.

– 5.8 : Les résultats complets de l’étude seront publiés dans les prochains mois. Les premiers résultats (avec un échantillon de 751 participants) montrent que le jeu est efficace pour transmettre une résistance aux techniques courantes utilisées dans la diffusion de la désinformation. Après avoir joué, les gens étaient nettement plus aptes à reconnaître l’usurpation d’identité, le contenu conspirationniste et la déviation intégrés dans des faux titres inédits.

– 5.9 : Il est important de noter que, tout comme la désinformation peut se propager rapidement, le « vaccin » peut également être partagé socialement14, ce qui offre la possibilité d’une immunité collective contre la désinformation, qui pourrait également protéger ceux qui n’ont pas reçu directement l’inoculation. »

Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake Newshttps://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

Plus généralement face à des affaires de désinformation, ils recommandent :

« – 6.1 : Familiariser les publics avec les techniques communes utilisées dans la diffusion de la désinformation pourrait responsabiliser le public de manière proactive, en réduisant potentiellement l’adhérence et l’efficacité de la désinformation avant qu’elle ne soit rencontrée.

– 6.2 : En se concentrant sur les techniques plutôt que sur les antécédents des personnes et des organisations responsables de la diffusion de la désinformation, on évite un certain nombre de pièges courants présents dans de nombreux efforts de lutte contre la désinformation. Par exemple, il n’est pas nécessaire d’avoir un « ministère de la vérité » qui détermine ce qui est et ce qui n’est pas une « fake news ». Au contraire, on peut donner aux gens les moyens, au niveau individuel, de discerner les vraies des fausses nouvelles.

– 6.3 : Nous recommandons donc au Parlement de ne pas s’attacher à « corriger » la désinformation après le « fait », mais plutôt à l’empêcher de prendre racine en premier lieu.

– 6.4 : Compte tenu de l’efficacité de l’inoculation en tant qu’outil pour promouvoir la résistance aux fake news et aux tentatives de persuasion (de masse) indésirables, nous recommandons la mise en œuvre de stratégies de prébunking et d’interventions inspirées de la « technocognition » similaires au jeu des « Bad news » dans les milieux éducatifs, civils et professionnels »

Written evidence submitted by Dr. Sander van der Linden, Mr. Jon Roozenbeek,Mr. Ruurd Oosterwoud (DROG),Associate Professor Josh Compton, Professor Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake News https://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html

On voit qu’ici les chercheurs se sont concentrés sur la façon d’être davantage immunisé face à la désinformation. Mais on peut aussi s’aider en contrôlant son usage et ses pratiques numériques plutôt que d’être contrôlé par les plateformes. Tout comme des gestes d’hygiène protègent d’attraper des virus, ici des solutions de sécurité et/ou libriste évitent d’être exposées à divers « virus » de désinformation.

Qu’est-ce qu’on peut faire d’ores et déjà : pratiques de sécurité, pratiques libristes

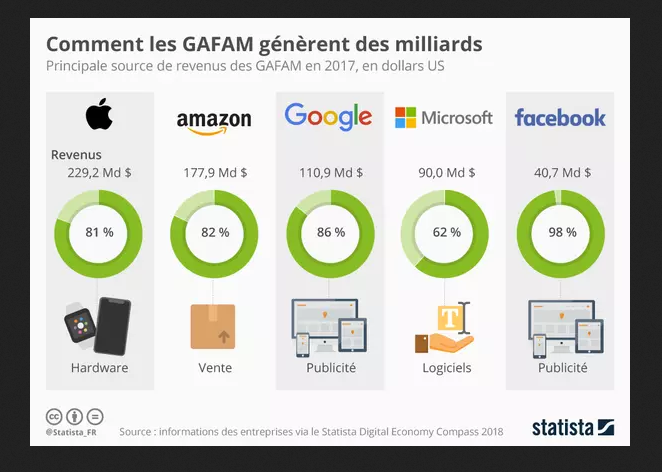

On le précise tout de suite, les pratiques de sécurité et libristes n’empêcheront pas les partis, les entreprises type CA, les réseaux sociaux d’exploiter tout de même les données, de surveiller, de tenter de manipuler. Si on part dans l’optique d’abattre les GAFAM (cf image ci-dessous) ou la surveillance de masse avec ces pratiques, on risque d’être très frustré des résultats et de s’énerver contre ceux qui ne les suivent pas, ce qui sera improductif à les convaincre d’opter pour nos pratiques (j’en ai parlé ici https://framablog.org/tag/viciss/).

Tout comme cela ne servait à rien d’hurler sur les non-vaccinés/non-porteurs de masques pour les convaincre à une hygiène sanitaire, il en va de même pour les pratiques d’hygiène numérique : on ne motive pas à une nouvelle pratique par l’humiliation, l’attaque, l’injonction, le mépris, la condescendance etc15.

On en avait parlé ici : https://www.youtube.com/watch?v=0JA09O59qWY

On ne sera jamais pleinement sécurisé et anonyme non plus – même si on peut aller très loin dans la sécurité pour des raisons militantes et/ou de lancement d’alerte. Souvent, même lorsqu’on pratique une haute sécurité pour certaines activités qui le requièrent, on a parallèlement et surtout séparément un usage lambda d’Internet. Internet est devenu essentiel à notre vie quotidienne pour des démarches administratives, professionnelles, achats en ligne, rendez-vous, etc. Or, cet usage lambda s’oppose intrinsèquement à des pratiques de haute sécurité pour la simple raison qu’on y est forcé de donner son nom et données personnelles, parfois même les services administratifs forcent à avoir des pratiques faillibles (par exemple, empêcher d’avoir un mot de passe compliqué).

Cependant, on peut avoir des pratiques de protection/libristes qui aident non seulement contre des exploiteurs comme CA ou les GAFAM, mais aussi contre les tentatives de hacks ou d’arnaques (phishing, ingénierie sociale), cela peut aussi aider à protéger sa vie IRL lorsqu’on est cible ou potentiels cibles de cyberharcèlement (si par exemple l’adresse du domicile demeure inconnue, cela peut éviter d’être attaqué chez soi). Ces pratiques sont aussi intrinsèquement anti-pub (puisque ça les supprime du paysage internet), visent un empuissantement et une autonomie de ses pratiques numériques, quelque soit leurs perspectives.

Contrairement à ce qu’on pourrait imaginer, les compétences techniques requises pour les mettre en œuvre ne sont pas forcément élevées : tout dépend aussi du pourquoi il y a mise en place des mesures de protection, et de ce que vous avez à gérer. Il est évident que si vous gérez techniquement la sécurité d’une entreprise, la liste présentée ci-dessous ne vous sera d’aucune utilité, mieux vaut préférer d’autres sources spécialisées en cybersécurité. Idem si vous êtes dans une situation à la Snowden, avec de forts risques, le niveau de sécurité devra être beaucoup plus élevé. Une règle générale qu’on peut se donner, c’est de contrôler sa vie numérique plutôt qu’elle nous contrôle, et ce contrôle doit augmenter en fonction du niveau de menaces. En tant qu’usager lambda ne faisant rien d’illégal, le contrôle / la sécurité peuvent être assez légers ; si vous êtes lanceur d’alerte révélant des secrets sous le sceau du confidentiel, avec risque d’arrestation, là il va falloir techniquement s’organiser de façon pointue ne serait-ce que pour transporter les informations de façon sécurisée. Entre les deux, être salarié de n’importe quelle entreprise, être créateur de contenus, être militant, demande un niveau de sécurité tout de même sérieux : même un salarié qui ne s’occupe pas de documents confidentiels possède des clefs d’accès à des informations potentiellement précieuses (ne serait-ce qu’un mot de passe ouvrant son poste/ses sessions sur tel environnement numérique professionnel), idem pour tout rôle exercé sur Internet. Internet reste encore un Far-West, pour le meilleur comme pour le pire.

Ici, je vais me concentrer sur des conseils de base qui permettent de se protéger légèrement et que j’ai sélectionnée parce qu’ils ont un avantage psychologique voire hédonique : globalement, ça fout la paix à nos processus cognitifs et nous simplifie la vie, contrairement à un usage sans aucune de ces protections et usages.

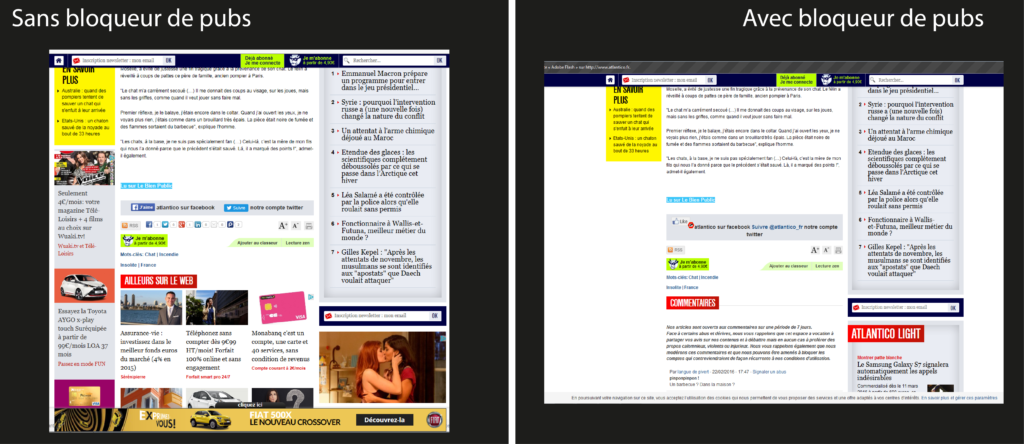

- Se libérer de la pub partout prend une minute et c’est tout, ne demande aucune connaissance et compétence.

Selon votre navigateur préféré, cliquez sur le lien :

Puis vous cliquez sur « ajouter »/ « installer ».

Et voilà.

Si vous cherchez à bloquer la pub ailleurs, ce tuto de Résistance à l’agression publicitaire et de la Quadrature du net est extrêmement bien fait et simple : Bloque la pub

Je pense que je n’ai pas besoin d’argumenter pendant 150 ans pour montrer les avantages qu’il y a à prendre une demi-minute pour installer un bloqueur de pub, les images au-dessus parlent d’elles-mêmes. Il y a un gain de confort évident pour la lecture, l’attention n’est pas capturée par les contenus sexuels (le couple et les grosses voitures partout).

Au sujet de la sexualisation des voitures : https://www.youtube.com/watch?v=1JQE4YZS1Cg

Et si vous culpabilisez de la crainte que vos sites/vos chaînes préférées perdent en rémunération, maintenant la plupart des créateurs ont des dispositifs type Utip, Tipeee, Liberapay ou des chaînes Twitch qui leur permettent de recevoir des dons, on peut les aider en s’abonnant, en achetant leurs goodies ou leurs productions matérielles, etc.

À noter que pour nos contenus sur YouTube, nous vous conseillons de garder vos bloqueurs de pubs car nous sommes volontairement démonétisés, la pub parfois forcée par YouTube n’est pas du tout notre choix et nous n’en touchons aucun bénéfice ; idem pour les cookies, on en a très peu sur le site, vous pouvez les refuser complètement sans que cela nous porte préjudice.

- installer des extensions rassurantes sur ses navigateurs, là encore ça prend une minute et après on est plus tranquille :

- HTTPS Everywhere est une extension qui chiffre vos communications sur de nombreux sites majeurs, ça rend la navigation plus sûre. Ici vous trouverez tous les liens selon votre navigateur : https://www.eff.org/fr/https-everywhere

- Faire de son navigateur internet son pote ; on peut prendre une minute pour le configurer afin qu’il soit un allié d’un point de vue sécurité. Tout comme un ami garde vos secrets que vous lui confiez et ne va pas cafter au premier venu ce que vous avez fait la nuit dernière, le navigateur bien configuré « oublie » ce que vous avez fait sur le net, donc ne le répétera pas aux curieux.

Avec Firefox, c’est ultra simple. Vous allez dans outils, puis paramètres, et vous cochez « protection stricte » ; vous pouvez aussi supprimer l’enregistrement automatique des mots de passe. Retenir tous ses mots de passe différents et compliqués peut avoir pour avantage de stimuler sa mémoire et/ou de s’empêcher d’aller se déconcentrer sur les réseaux sociaux : généralement, se rajouter des étapes ou des choses ennuyantes à faire pour accéder à tel truc dont on est accro et dont on veut décrocher permet d’arriver à mieux contrôler son propre comportement grâce à la flemme16.

Ceci étant dit, si vous n’avez pas besoin de vous canaliser à ce niveau-là, un gestionnaire de mots de passe peut aussi tout à fait convenir.

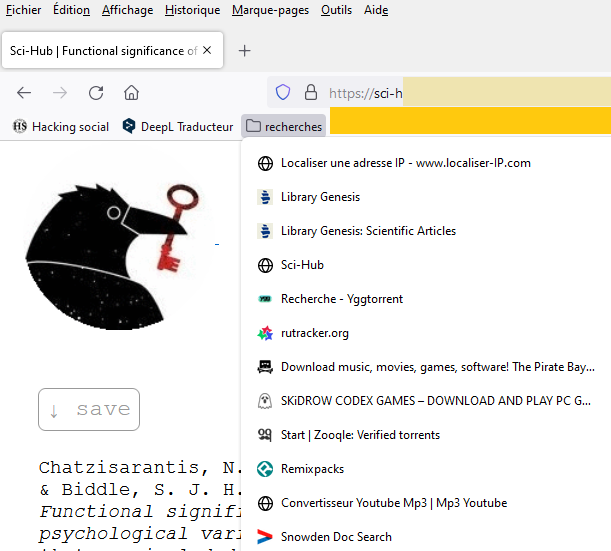

Puis, toujours dans les paramètres de Firefox, vous pouvez configurer l’historique pour qu’il ne soit jamais enregistré. À la place pour se rappeler, on peut faire des marque-pages des liens, on peut les organiser en dossier bien rangé, etc. Mieux vaut favoriser la collection d’hyperliens qui vous transportent directement là où vous voulez aller, que de signaler à google – ce cafteur – chacune de vos activités routinières en lui demandant de vous envoyer ici ou là. De plus, c’est plus rapide de faire un clic sur votre hyperlien mis en valeur que de taper le mot-clef sur google.

La CNIL a fait des tutos à ce sujet, ils sont très accessibles et clairs :

-

- Naviguer de façon privée : https://www.cnil.fr/fr/la-navigation-privee-pour-limiter-les-risques-de-piratage-de-vos-comptes-en-ligne

- Supprimer ses traces (navigation/facebook) : https://www.cnil.fr/fr/faites-regulierement-le-menage-dans-lhistorique-de-navigation

- Apprendre à fermer la porte quand on sort d’une pièce et qu’on passe à une autre. Autrement dit, avec votre navigateur super sécurisé, il suffit de tout fermer pour « clôturer » une activité (votre historique est effacé par exemple), puis rouvrir le navigateur pour passer à une autre activité. J’aime bien cette idée parce que psychologiquement parlant ça marque le coup, ça permet d’être au clair avec ses activités et de se canaliser si on a une attention chaotique comme moi : là je m’amuse, là j’ai fini, donc je ferme la porte, là je re-ouvre et je passe en mode travail – puis, j’ai fini donc je ferme la porte, etc.

Je ne sais pas si ça aidera. Ici on est vraiment sur quelque chose de subjectif. Personnellement j’ai besoin d’encadrer – même symboliquement – mes activités, sinon je vais être tentée de faire tout à la fois et je vais faire n’importe quoi : fouiner dans les recherches scientifiques puis être capturée par des vidéos d’animaux parce que je me demande soudainement comment s’entendent les chats avec les renards, tout en voulant écouter une millième fois ce nouveau son, puis me rappeler soudainement que je dois faire cette démarche administrative, me battre avec le site administratif, échouer à faire la démarche, puis enfin ne plus me rappeler ce que je cherchais quand je fouinais sur lib gen. À la place, je fais des recherches, je sais que je suis sur tel navigateur sécurisé + un VPN, que si je veux me distraire avec des vidéos d’animaux, va falloir d’abord couper le VPN, fermer le navigateur, puis ouvrir un autre. Du coup, rien que ces étapes font que je reste sur le travail en cours avant de passer à l’étape distraction : chaque activité est à sa place, les unes après les autres, mon attention est davantage sous mon contrôle.

- Des navigateurs-potes configurés différemment. C’est un truc que je fais pour sauvegarder mon attention et pour gérer notre activité. Cela peut peut-être un peu aider à maintenir de la sécurité en canalisant son propre comportement, mais je pense que ça peut servir davantage à ne pas tomber dans la captation par les réseaux sociaux.

Concrètement, personnellement j’ai configuré un navigateur spécifique pour les réseaux sociaux, je consulte au besoin, mais pour tous mes autres usages, j’en utilise un autre qui ne se connecte jamais à un réseau social, qui est beaucoup plus sécurisé. J’aime bien parce que ça clarifie les activités, c’est comme IRL, on utilise tel moyen de transport pour faire tel truc. Selon les moments aussi, la fréquentation des réseaux sociaux peut devenir toxique (parce que chronophage, ou parce que l’humeur générale est à la bagarre, y a des sales nouvelles, la bulle de filtre dans laquelle on est devient déprimante pour une raison ou une autre, parce qu’on est harcelé/en bad buzz, etc), ça permet de s’aider à tenir à se distance d’eux ou qu’ils n’envahissent pas notre espace mental (et numérique).

- Prendre le contrôle de son smartphone. Là tout va dépendre de vos usages habituels. Personnellement, je suis assez sédentaire, donc j’ai décidé que mon smartphone serait déconnecté d’Internet les 3/4 du temps (du coup je peux me permettre un abonnement pas cher du tout), il n’y a pas de réseau social dessus, j’y utilise firefox focus pour la sécurité/l’antipub).

J’ai aussi supprimé toutes les notifications provenant des applications parce que chaque bip me foutait une pression et un stress que je n’arrivais pas à supporter, ça cassait ma concentration aussi . Au final, la plupart du temps ce smartphone me sert de lecteur de musique, d’appareil photo et de téléphone, mais pas grand-chose d’autre. Mais c’est parce que j’ai la chance d’avoir un PC et une bonne connexion à disposition et que je n’ai pas de contraintes de déplacement.

Ce n’est parfois pas possible de se passer de l’usage intense d’un smartphone : on peut avoir une vie impliquant beaucoup de déplacements, parfois c’est le seul moyen de choper un accès internet rapide. Cela peut être une raison culturelle – dans de nombreux pays, toute la vie numérique pro et perso passe via smartphone parce que ça peut être plus accessible. Dans ce cas, il suffit de le sécuriser comme un PC : les VPN y sont possibles, on peut aussi utiliser plusieurs navigateurs, etc.

Des guides et tutos très simples de la CNIL à ce sujet :

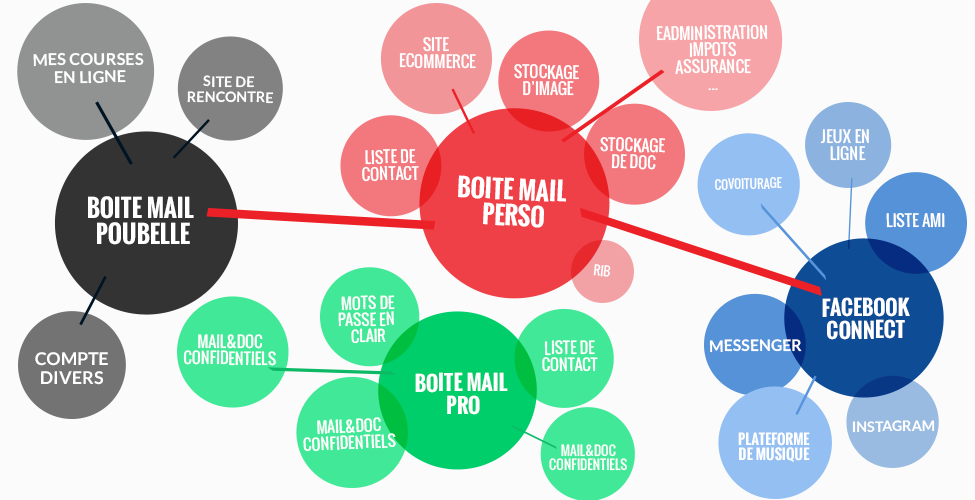

- Gérer plusieurs mails pour chaque usage. Cela peut prendre un peu de temps à construire, mais une fois que c’est bon, hop il suffit d’allumer thunderbird qui les gère tous, puis d’installer une routine mentale (« ah, voici un site acheteur, je vais lui donner ce mail là » « ah voici un service administratif, donc c’est tel mail »). Avec l’habitude, cela devient automatique on n’y pense plus. Au contraire, on a du mal à revenir en arrière et les multiples adresses mails sont comme de jolis tiroirs où tout est bien rangé par catégorie, contrairement à l’adresse mail unique qui mélange tout. L’adresse mail unique, ce serait comme une armoire dans laquelle vous mettriez tous vos objets, que ce soit des vêtements, de la vaisselle, des bulletins de salaire et de la nourriture : ça rend l’organisation difficile, c’est compliqué de retrouver ce dont vous avez besoin, c’est très démotivant de s’y rendre. Les multiples adresses mails permettent de s’éviter de chercher pendant 99 ans tel mail de telle administration.

Les avantages sont nombreux : si comme moi vous avez du mal à dire non ou à mentir aux commerçants IRL qui veulent à tout prix votre mail, vous pouvez donner un mail actif mais qui sera en quelque sorte une poubelle inutilisée. Vous pouvez avoir un mail administratif jamais donné en public, qui ne servira qu’à des services administratifs, ça permet de ne pas louper les choses, et d’éviter les phishings. Vous pouvez avoir une adresse qui sert à la connexion aux applications/site. Une adresse familiale, une pro, etc., ce qui permet d’y voir clair et de mieux s’organiser au quotidien, donc de gagner du temps et surtout plus de plénitude. Perso, dans une optique d’optimisation de mon attention – ou pour m’éviter d’être happée par des trucs pas urgents-, je ne gère jamais les mails sur smartphone et j’ai viré partout les notifications. Je consulte les mails quand je décide que j’ai le temps et l’attention à disposition, pas sous la pression d’une énième notification stressante.

À noter que les manipulateurs type Cambridge Analytica peuvent vous cibler avec votre mail en lien avec Facebook + d’autres sites, donc si votre mail de connexion à Facebook n’est relié à rien d’autre, cela leur donnera moins d’emprise sur vous. Cependant, on peut aussi faire plus simple en arrêtant Facebook (ce qu’on verra dans un point plus bas).

Évidemment, mieux vaut éviter les mails google parce que google cafte tout, regarde tout. C’est comme si votre facteur, en plus de vous donner votre courrier ouvert, vous rappelait tout sourire de ne pas oublier le départ de votre train, le jeudi 15 à 7h44 à destination de Toulouse. Il n’a même pas de complexe à ouvertement vous faire comprendre qu’il lit ce que vous recevez et qu’il a chopé et retenu cette information précise vous concernant.

Cependant, Google peut vous servir pour faire des mails-poubelles ou encore juste pour un usage donné (par exemple un pour la connexion à Youtube en tant que créatrice ou créateur, un autre pour la connexion à youtube en tant qu’utilisateur, etc.) ; ça permet de générer un gros bazar d’activités qui serait difficile à démêler pour quelqu’un qui voudrait vous cibler.

Pour la sécurité, protonmail est un bon service qu’on teste depuis quelques années avec satisfaction. Ça n’empêche pas les tentatives de phishing – quoique le service en repère pas mal automatiquement -, mais c’est aussi parce qu’on partage ce mail en public.

Vous pouvez aussi installer des clefs de chiffrages via d’autres services, mais c’est plus compliqué, mais ça peut être fun si vous vous testez ça comme un jeu entre amis ou entre collègues.

Évidemment, les mails sont liés à des pseudos, identifications et mots de passe différents. Quant au mail dont l’identifiant est son nom/prénom, personnellement je trouverais ça hyper angoissant (mais je suis une vieille d’Internet, de mon temps c’était une faute grave d’utiliser son nom/prénom), mais si on n’y lie pas le reste de son activité, ça peut être sécurisé ; si votre travail vous force à faire cela, n’oubliez pas que vos seconds prénoms sont tout aussi légaux que celui que vous utilisez de façon commune, cela peut constituer une petite protection.

Des liens-tutos de la CNIL :

-

- Sur l’usage de multiples mails et les multiples mots de passe / multiples identifiants : https://www.cnil.fr/fr/prenez-1-heure-pour-adopter-de-meilleurs-reflexes-pour-votre-vie-privee-numerique

- https://www.cnil.fr/fr/pourquoi-securiser-au-maximum-le-mot-de-passe-de-votre-boite-email

- Arrêter Facebook. On peut aussi tenter de le supprimer ( https://framablog.org/2017/01/23/si-on-laissait-tomber-facebook/ ), ou laisser à l’abandon son profil, ou l’alimenter au minimum. C’est très simple, il suffit d’avoir la flemme, être plus motivé pour faire n’importe quoi d’autre. C’est ce que beaucoup ont fait, pour des raisons ergonomiques, sociales, parce que d’autres réseaux sociaux sont justes plus efficaces pour partager, échanger, rigoler.

Et s’il y a bien un réseau social malsain à abandonner en priorité pour des raisons de manipulation, d’exploitation des données, de désinformation, de captation d’attention malsaine, c’est bien celui-là. Ils n’ont fait quasiment aucun effort après le scandale Cambridge Analytica en comparaison de Twitter par exemple qui refuse de diffuser des publicités politiques (récemment ils ont rappelé à l’ordre Macron par exemple https://www.huffingtonpost.fr/entry/macron-a-retire-sa-lettre-aux-francais-de-son-compte-twitter_fr_622b1d2be4b0fe0944d4127c ; de plus Twitter commence à publier en toute transparence des études qui pourtant montrent ses aspects négatifs, comme la tendance de leur algorithme à privilégier davantage les contenus de droite (on en a parlé ici) . Certes, les autres réseaux ont leurs problèmes, mais Facebook est vraiment le pire à tous les niveaux.

Personnellement, ça fait des années que je n’utilise Facebook que pour informer les internautes de nos nouvelles productions sur la page hacking social, je ne fais strictement rien sur mon profil pseudoperso, je n’ai rien rempli, rien n’y est connecté avec ma vie réelle.

On est davantage sur Twitter (via HackingSocial | Viciss | Chayka), Mastodon, YouTube, Peertube quand on y poste une vidéo, et enfin Twitch dont je commence à sérieusement kiffer les échanges sociaux tellement plus détendus et funs (en tant que spectatrice et dans des moments qu’on a eut ensemble sur notre premier react). Je ne parle pas de la politique de Twitch qui est clairement discutable, mais de la question « où échanger avec les gens de façon sympa » : clairement, sur Facebook, je n’y arrive plus comparé à Twitch ou Twitter par exemple. On répond aussi aux mails .

À noter que nous n’avons absolument rien contre les usagers de facebook. On comprend que cela puisse être nécessaire pour beaucoup d’utiliser cette plateforme, et personne ne devrait vous juger négativement sur ce critère. Parfois, on n’a pas le choix, parfois les habitudes sont trop fortes.

- Voyager avec les VPN. Pas besoin de vous expliquer ce que c’est, c’en ait devenu un running gag tellement il y a de pubs pour les VPN sur YouTube.

Notre VPN à nous (sur notre chaîne secondaire) : https://www.youtube.com/watch?v=cblBdDgJR-g&t=1s

Cependant adopter la pratique d’un VPN demande de changer de perspective. Il s’agit d’envisager le VPN comme l’un des moyens de faire une expédition pour aller vers un lieu particulier qui requiert des pratiques particulières. On ne part pas au pôle Nord sans des vêtements chauds (le VPN), mais il serait ridicule de préparer ces mêmes vêtements dans votre valise si vous allez en Espagne en été. Il s’agit de penser les outils en fonction des usages, de ne pas tout mélanger, et c’est votre compartimentation qui va assurer un peu de sécurité. Le VPN n’est pas magique. Autrement dit, votre identité de « chercheur de contenus qui ne sont pas autorisés en France » ne doit pas être associé à la consultation de votre mail pro, sinon vous êtes potentiellement repéré. Personnellement, je serais d’avis aussi de ne pas prendre les services les plus connus, c’est-à-dire ceux dont vous voyez des pubs partout chez les vidéastes, jusqu’à vous faire perdre le nord, et surtout pas les services gratuits connus pour tout cafter de vos activités ou vendre vos données personnelles.

A savoir aussi que contrairement aux publicités que vous pourrez entendre, un VPN permet d’afficher une nouvelle IP, mais ne vous protège pas comme un anti-virus, firewall, anti-malware, et j’en passe. En soi, un VPN ne protège pas vos données.

***

Ce ne sont que des micro-astuces, encore une fois j’en parle juste parce que ce sont des pratiques de sécurité ultra simples à mettre en place, qu’elles ont beaucoup de bénéfices pour une meilleure attention, une meilleure organisation au quotidien, plus d’hédonisme et de confort, et qu’elles peuvent permettre de rendre votre ciblage plus difficile (que l’attaquant soit une entreprise type CA, comme un arnaqueur, un harceleur, un proche oppresseur, etc). Ce n’est en rien un idéal éthique, technique, ni de sécurité ; encore une fois si c’est votre quête, je vous conseille d’aller plutôt chercher l’information chez les spécialistes du numérique et de la cybersécurité.

D’autres liens qui peuvent aider à se sécuriser

Voici des outils, des logiciels, alternatives aux GAFAM qui peuvent même se révéler plus confortables aux usages (je cite ceux-là en particulier car je les utilise très souvent, donc c’est non-exhaustif) :

- DeepL traduction à la place de google translate plus efficace en tout cas sur mes tests de traduction d’ouvrages scientifiques (oui j’avoue j’ai la flemme de lire directement en anglais les livres car je suis trop lente)

- Libre office à la place de Word. J’ai rompu ma relation avec Word, car j’en étais venu à le haïr tellement, il était devenu insupportable à la fin de ma rédaction de l’homme formaté. Je préfère la clarté, la légèreté de libreoffice encore une fois pour des raisons de concentration.

- Framapad pour le travail collaboratif à la place des trucs google ou microsoft (je dis truc car je connais pas vraiment les usages de travail collaboratif via les gafam). On peut tout faire par pad, c’est comme cela par exemple que j’ai organisé la correction collective des 600 pages de mon dernier ouvrage.

- Un outil pour s’organiser hors de facebook, Mobilizon v2 : la version de la maturité ? – Framablog

- Ici plein d’autres outils/services frama : https://framasoft.org/fr/full#topPgcloud

- Et plein d’autres outils libres grâce à l’annuaire frama : https://framalibre.org/

- Ici des tutos, des explications, des conseils, des cours :

- CNIL, 10 conseils de sécurité, qui peuvent être aussi compris par des enfants : https://www.cnil.fr/fr/10-conseils-pour-rester-net-sur-le-web

- Bloque ta pub : Bloque la pub

- Un cours de protection et de sécurité, qui s’inscrit dans des problématiques de harcèlement en ligne : Cours | IWMF_KP_FR | Totem (totem-project.org)

Des liens un peu plus pointus :

- Le guide d’autodéfense numérique : https://guide.boum.org/tomes/1_hors_connexions/00_sommaire/

- https://guide.boum.org/tomes/2_en_ligne/unepage/

- Un autre guide d’autodéfense par l’EFF : Surveillance Self-Defense | Tips, Tools and How-tos for Safer Online Communications (eff.org)

- Le guide d’hygiène informatique de l’ANSSI (agence nationale de la sécurité des systèmes d’information) : guide_hygiene_informatique_anssi.pdf

- Le site de Korben est aussi empli d’informations sur la sécurité : Korben – Upgrade your mind

***

Ceci étant dit, même si on atteignait un idéal de pratiques numériques, avec anonymat, totalement libriste, une haute sécurité, ce ne serait en rien une garantie contre quelque chose qu’on n’a pas encore abordé qu’est la manipulation sur la base de votre personnalité.

Or, quant bien même CA se vantait d’être innovante sur le fait de détecter la personnalité et de pouvoir cibler là dessus, c’est ce que font déjà tous les manipulateurs, les arnaqueurs, les fouineurs, les exploiteurs. Sans même avoir besoin d’algo de détection, très clairement, la personnalité est quelque chose qui se saisit chez l’autre très aisément : vous savez quand untel est très extraverti ou introverti, ça crève les yeux, et la clarté de cette information n’est d’ailleurs pas un problème au quotidien. Ça permet de sociabiliser, de s’adapter à l’autre et à l’interaction qui se tricote d’une certaine manière, de choisir ses amis et que faire avec eux selon leur personnalité singulière. C’est un GPS social super utile pour vivre de bonnes expériences avec les autres. Mais ça permet aussi de les manipuler, de les contrôler, voire de les empêcher de s’émanciper. On a eu par exemple l’occasion de voir une étude de cas d’ingénierie sociale17 avec un vol se chiffrant en centaines de milliers d’euros, qui se basait simplement sur le fait que le manipulateur avait saisi à la fois la haute conscienciosité de la cible + son introversion et adaptait ses techniques en fonction, il n’y avait même pas d’exploit technique autre.

Surmonter les manipulations se basant sur la personnalité ?

En début de dossier, je disais que mon but de ce dossier serait à terme de vous donner de quoi vous permettre d’auto-analyser votre personnalité, car plus on se connaît, plus on peut décider et se refuser d’être entraîné dans un courant de manipulation ou de désinformation, ou potentiellement d’en sortir. J’ai cette hypothèse un peu folle que si on pouvait s’approprier les connaissances propres à sa personnalité, alors peut-être aurait-on plus de latitude de décision et d’autonomie quant à céder ou non face à une manipulation se basant sur ces mêmes connaissances. Plus encore, au cours de l’écriture et de la recherche sur le dossier, bien que les courants théoriques de l’autodétermination n’aiment pas vraiment le champ de la personnalité, je pense qu’on pourrait rendre la personnalité autodétermination-compatible, autrement dit qu’on pourrait tendre à auto-contrôler, flexibiliser sa personnalité pour la rendre plus autodéterminée. Et si elle est autodéterminée, elle est résistante aux manipulations et aux exploitations, elle peut devenir une énorme force contre des oppressions, y compris majeures. Je pense par exemple aux profils altruistes durant la Seconde Guerre mondiale (dont j’ai parlé ici et là) : beaucoup de sauveteurs ayant pris d’énormes risques pour aider autrui semblaient avoir des traits haut agréables. La perception de la souffrance d’autrui leur était par exemple totalement insupportable, ce qui a pu déjà constituer une force à agir de façon altruiste. L’autodétermination a été encore plus loin concernant leur personnalité : on voyait par exemple une très grande introvertie, de plus timide, qui rapportait s’être vue aller faire un scandale mensonger chez un préfet pour tenter de sauver une personne qu’elle connaissait à peine. Elle n’aurait jamais pensé être capable d’une telle audace, parce que sa personnalité ne tendait pas à se comporter comme cela habituellement. Mais elle a pu avoir cette flexibilité pour aider autrui dans ces circonstances dangereuses.

Beaucoup de résistants et sauveteurs semblaient hautement consciencieux, respectueux des règles, et pourtant pour sauver autrui, ils sont allés contre ce trait en falsifiant des papiers, en ne suivant pas les normes, voire en devenant très désorganisé. On peut se dépasser, se surprendre soi-même. La personnalité n’est pas une détermination absolue, on peut « négocier » avec ses traits, s’en servir comme d’une force, les flexibiliser si besoin.

Mais tout ceci me demande encore énormément de recherches, de réflexion sur la façon dont je présenterai ceci, en termes d’écriture et de bidouillage. Cela constituera peut-être un autre dossier j’aimerais vous donner les moyens de vous tester et que vous puissiez avoir les clefs d’une analyse suffisamment complète pour saisir vos forces et comment les empoigner pour résister altruistement aux manipulations et exploitations. Je sais que les tests accessibles des big five sur le Net peuvent déjà vous donner les grandes lignes de votre personnalité (mais penser à protéger vos données, refuser de faire ceux connectés à facebook), mais je ne sais pas si cela suffit à comprendre comment vos traits interagissent entre eux, leur impact sur vos attentes politiques et la façon dont on peut en faire de ces traits des alliés – y compris sur ceux qui paraissent négatifs en premier lieu– dans la vie quotidienne.

En attendant, nous avons déjà laissé à disposition la facette autodétermination que vous pouvez trouver ici et qui permet de s’aider à construire des motivations et buts que je pense suffisamment puissants pour surmonter des manipulations en tout genre : https://www.hacking-social.com/2021/09/17/en-toute-puissance-manuel-dautodetermination-radicale/

Dans la bibliographie de tout le dossier ici présent, j’ai mis un glyphe sur celles qui m’ont marquées qui me semblent aussi contenir des solutions, n’hésitez pas à les consultez car si elles m’ont passionnées, cela peut aussi potentiellement vous intéresser.

A bientôt pour de nouvelles aventures !

Bibliographie

Image d’entête : la série Mr. Robot, https://www.geekwire.com/2016/mr-robot-rewind-analyzing-fsocietys-hacking-rampage-episode-8/

- Aleksandr Kogan, Written evidence, 2018 https://www.parliament.uk/globalassets/documents/commons-committees/culture-media-and-sport/Written-evidence-Aleksandr-Kogan.pdf

- Alison Klayman, Steve Bannon : le grand manipulateur, 2019

- Amiot, Bringing together humanistic and intergroup perspectives to build a model of internalisation of normative social harmdoing, 2019 ♦

- Andrew Schwartz, Johannes C. Eichstaedt, Personality, Gender, and Age in the Language of Social Media: The Open-Vocabulary Approach, 2013 https://www.scinapse.io/papers/2119595472

- ANSSI, GUIDE D’HYGIÈNE INFORMATIQUE, RENFORCER LA SÉCURITÉ DE SON SYSTÈME D’INFORMATION EN 42 MESURES guide_hygiene_informatique_anssi.pdf

- Arte, Steve Bannon, l’homme qui murmure à l’oreille de Trump, 2017 https://www.dailymotion.com/video/x5oh1zl

- Bagci, S. C., Stathi, S., & Golec de Zavala, A., Social identity threat across group status: Links to psychological well-being and intergroup bias through collective narcissism and ingroup satisfaction, 2021.

- Bernard Gangloff, Daniel Pasquier, Décrire et évaluer la personnalité ; mythes et réalité, 2011

- Bloomberg Quicktake :Now, Ex-Cambridge Analytica Director Brittany Kaiser Testifies in U.K Parliament, 2018 https://www.youtube.com/watch?v=X5g6IJm7YJQ

- Bloomberg Quicktake:now Ex-Cambridge Analytica CEO Alexander Nix Testifies to U.K. Lawmakers, 2018 https://www.youtube.com/watch?v=M2B4hlO2Sqw

- Brittany Kaiser, L’affaire Cambridge Analytica, 2019

- Brummelman, Gürel, Sedikides, Handbook of trait narcissism, 2018 ♦

- Cambridge Analytica – Select 2016 Campaign-Related Documents https://archive.org/details/ca-docs-with-redactions-sept-23-2020-4pm/page/n12/mode/2up

- Carole Cadwalladr, ‘I made Steve Bannon’s psychological warfare tool’: meet the data war whistleblower, 2018 https://www.theguardian.com/news/2018/mar/17/data-war-whistleblower-christopher-wylie-faceook-nix-bannon-trump

- Carole Cadwalladr, Revealed: graphic video used by Cambridge Analytica to influence Nigerian election, 2018 https://www.theguardian.com/uk-news/2018/apr/04/cambridge-analytica-used-violent-video-to-try-to-influence-nigerian-election

- CBC news : The National, Canadian whistleblower Chris Wylie testifies before U.K. parliamentary committee, 2018 https://www.youtube.com/watch?v=lK6oPA1G7D0

- Christopher Wylie, Mindfuck, 2020.

- CNIL, Comment sécuriser au maximum l’accès à votre smartphone ? 2017 https://www.cnil.fr/fr/comment-securiser-au-maximum-lacces-votre-smartphone

- CNIL, Faites régulièrement le ménage dans l’historique de navigation, 2019 : https://www.cnil.fr/fr/faites-regulierement-le-menage-dans-lhistorique-de-navigation

- CNIL, La navigation privée pour limiter les risques de piratage de vos comptes en ligne, 2016 https://www.cnil.fr/fr/la-navigation-privee-pour-limiter-les-risques-de-piratage-de-vos-comptes-en-ligne

- CNIL, Maîtrisez les réglages « vie privée » de votre smartphone 2019 https://www.cnil.fr/fr/maitrisez-les-reglages-vie-privee-de-votre-smartphone

- CNIL, Pourquoi sécuriser au maximum le mot de passe de votre boite email ? 2017 https://www.cnil.fr/fr/pourquoi-securiser-au-maximum-le-mot-de-passe-de-votre-boite-email

- CNIL, Pourquoi sécuriser au maximum le mot de passe de votre boite email ? 2017 https://www.cnil.fr/fr/pourquoi-securiser-au-maximum-le-mot-de-passe-de-votre-boite-email

- CNIL, Prenez 1 heure pour adopter de meilleurs réflexes pour votre vie privée numérique, 2016 https://www.cnil.fr/fr/prenez-1-heure-pour-adopter-de-meilleurs-reflexes-pour-votre-vie-privee-numerique ♦

- CNIL, Snapchat : 5 paramètres à régler pour maîtriser ses données 2016 https://www.cnil.fr/fr/snapchat-5-parametres-regler-pour-maitriser-ses-donnees

- Concil of the EU, EP elections: EU adopts new rules to prevent misuse of personal data by European political parties, 2019 https://www.consilium.europa.eu/en/press/press-releases/2019/03/19/ep-elections-eu-adopts-new-rules-to-prevent-misuse-of-personal-data-by-european-political-parties/

- Concordia, The Power of Big Data and Psychographics, 2016 https://www.youtube.com/watch?v=n8Dd5aVXLCc

- ContraPoints, Les incels, 2018 https://www.youtube.com/watch?v=fD2briZ6fB0 ♦

- Council of the EU, EP elections: EU adopts new rules to prevent misuse of personal data by European political parties, 2019 https://www.consilium.europa.eu/en/press/press-releases/2019/03/19/ep-elections-eu-adopts-new-rules-to-prevent-misuse-of-personal-data-by-european-political-parties/

- David Sumpter, My interview with Aleksandr Kogan: what Cambridge Analytica were trying to do and why their algortihm doesn’t work, 2018 https://soccermatics.medium.com/my-interview-with-aleksander-kogan-what-cambridge-analytica-were-trying-to-do-and-why-their-f869ef65d945

- David Sumpter, Outnumbered : Exploring the Algorithms That Control Our Lives, 2018.

- Deci et Ryan, Self-determination Theory, 2017 ♦

- Digital, Culture, Media and Sport Committee | Chris Vickery, Oral evidence: Fake News, HC 363, 2018. https://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Oral/82471.html

- Eitan Hersh, HEARING BEFORE THE UNITED STATES SENATE COMMITTEE ON THE JUDICIAR, Written Testimony , 2018. https://www.eitanhersh.com/uploads/7/9/7/5/7975685/hersh_written_testimony_senate_judiciary.pdf

- Electronic Frontier Fondation https://www.eff.org/fr/https-everywhere

- Electronic Frontier Foundation, Surveillance Self-Defense, Tips, Tools and How-tos for Safer Online Communications Surveillance Self-Defense | Tips, Tools and How-tos for Safer Online Communications (eff.org)

- Emma Thomas, Laura Smith, Craig McGarty, Tom Postmes, Nice and Nasty: The Formation of Prosocial and Hostile Social Movements, 2010.

- Envoyé spécial, Le stratège de l’ombre, 2019. https://www.youtube.com/watch?v=MBc_V7xNzCE ♦

- Genus Artificial Intelligence https://genus.ai/

- Glenn Greenwald, How Covert Agents Infiltrate the Internet to Manipulate, Deceive, and Destroy Reputations, 2014. https://theintercept.com/2014/02/24/jtrig-manipulation/ ♦

- Golec de Zavala, Agnieszka, Collective narcissism and intergroup hostility: the dark side of ’in group love’, 2011 ♦

- Guardian News, Arron Banks and Andy Wigmore testify to ‘fake news’ inquiry, 2018. https://www.youtube.com/watch?v=IWQh2lHqYek

- Guardian News, Cambridge Analytica’s Aleksandr Kogan faces parliamentary questions, 2018. https://www.youtube.com/watch?v=CE0J74PDDgQ

- Guardian News, How Cambridge Analytica tried to intimidate Nigerian voters, 2018. https://www.youtube.com/watch?v=KOpKkgXNb50

- Guardian News, Mark Zuckerberg testifies before Congress, 2018. https://www.youtube.com/watch?v=mZaec_mlq9M

- Guide.boum.org, Guide d’autodéfense numérique, 2017 https://guide.boum.org/tomes/1_hors_connexions/00_sommaire/ ; https://guide.boum.org/tomes/2_en_ligne/unepage/

- H. Andrew Schwartz, Johannes C. Eichstaedt, Lyle H. Ungar, Personality, Gender, and Age in the Language of Social Media: The Open-Vocabulary Approach, 2013. https://www.scinapse.io/papers/2119595472

- Huffington Post, Emmanuel Macron forcé de retirer sa « Lettre aux Français » de son Twitter, 2022 https://www.huffingtonpost.fr/entry/macron-a-retire-sa-lettre-aux-francais-de-son-compte-twitter_fr_622b1d2be4b0fe0944d4127c

- Information Commissioner’s Office (ICO) Democracy disrupted ? Personal information and political influence, 2018. https://ico.org.uk/media/action-weve-taken/2259369/democracy-disrupted-110718.pdf ♦

- Information Commissioner’s Office (ICO), Investigation into the use of data analytics in political campaigns, 2018. https://ico.org.uk/media/action-weve-taken/2259371/investigation-into-data-analytics-for-political-purposes-update.pdf

- Issie Lapowsky, The Man Who Saw the Dangers of Cambridge Analytica Years Ago, 2018. https://www.wired.com/story/the-man-who-saw-the-dangers-of-cambridge-analytica/

- Jarosław Piotrowski, Joanna Rózycka-Tran, Tomasz Baran, Magdalena ̇ Zemojtel-Piotrowska Zero-Sum Thinking as Mediator of the Relationship of National Attitudes with (Un)willingness to Host Refugees in own Country, 2018.

- Jean-Léon Beauvois, Nicole Dubois, Psychologie de la personnalité et évaluation, 2016. ♦

- Jean-Pierre Rolland, L’évaluation de la personnalité, 2004. ♦

- Jehane Noujaim et Karim Amer, The great Hack, 2019.

- Johan Lepage, Rôle des mécanismes d’autorégulation dans la soumission à l’autorité, 2017. https://tel.archives-ouvertes.fr/tel-01769505 ♦

- Joshua Green, Devil’s Bargain, 2017.

- Julien Cadot, Mark Zuckerberg : « Je trouve que le RGPD est très positif », 2018. https://www.numerama.com/politique/340758-mark-zuckerberg-les-memes-reglages-de-confidentialite-seront-deployes-dans-le-monde-entier.html

- Le Monde, Steve Bannon veut passer « à l’offensive » après son inculpation dans l’enquête sur l’assaut du Capitole, 2021 https://www.lemonde.fr/international/article/2021/11/15/steve-bannon-proche-conseiller-de-trump-veut-passer-a-l-offensive-apres-son-inculpation-dans-l-enquete-sur-l-assaut-du-capitole_6102182_3210.html

- Loopnewsbarbados.com. T&T data mining project allegedly connected to Brexit, Donald Trump, 2017 : http://www.loopnewsbarbados.com/content/tt-data-mining-project-allegedly-connected-brexit-donald-trump

- Marie Turcan, Vous pouvez désormais savoir si Cambridge Analytica a mis la main sur vos données, 2018 https://www.numerama.com/tech/343243-a-partir-daujourdhui-vous-saurez-si-cambridge-analytica-a-mis-la-main-sur-vos-donnees.html

- McKeown, Haji, Ferguson, Understanding peace and conflict through social identity theory, 2016.

- Michal Kosinski, David Stillwell, Thore Graepel, Private traits and attributes are predictable from digital records of human behavior, 2013. https://www.pnas.org/content/110/15/5802

- Michel Hansenne, Psychologie de la personnalité, 2021.

- Nicolas Hervé, Médiatisation des candidat.e.s à l’élection présidentielle 2022 dans l’audiovisuel, 2021 https://www.herve.name/research/nherve_presidentielle_2022_v1.0.pdf

- Nicolas Rauline, Attaque du Capitole : les 5 protagonistes de l’affaire, 2022 https://www.lesechos.fr/monde/etats-unis/attaque-du-capitole-les-5-protagonistes-de-laffaire-1376555

- OMR, Alexander Nix: From Mad Men to Math Men | OMR Festival 2017 – Hamburg, Germany https://www.youtube.com/watch?v=6bG5ps5KdDo

- Parliament UK Disinformation and ‘fake news’: Final Report https://publications.parliament.uk/pa/cm201719/cmselect/cmcumeds/1791/179102.htm

- Parliament UK, Chris Wylie Background papers, https://www.parliament.uk/globalassets/documents/commons-committees/culture-media-and-sport/Chris-Wylie-Background-papers.pdf

- Parliament UK, Disinformation and ‘fake news’: Final Report https://publications.parliament.uk/pa/cm201719/cmselect/cmcumeds/1791/179112.htm#_idTextAnchor082

- Paul T. Costa, Jr., Robert R. McCrae, NEO ™ Personality Inventory-3 Interpretive Report Developed

- Paul T. Costa, Jr., Robert R. McCrae, NEO-PI-R, inventaire de la personnalité-révisé, HTS report, Hogrede.

- Paul T. Costa, Jr., Robert R. McCrae, Personality in adulthood, 2005.

- PBS NewsHour, Cambridge Analytica whistleblower Christopher Wylie testifies before Senate, 2018 https://www.youtube.com/watch?v=d40RWyBnOBQ

- Résistance à l’agression publicitaire (RAP), Bloque la pub https://bloquelapub.net/ ♦

- Roman Bornstein, Ingérence numérique, mode d’emploi : la Russie et la présidentielle américaine de 2016, https://www.jean-jaures.org/publication/ingerence-numerique-mode-demploi-la-russie-et-la-presidentielle-americaine-de-2016/ ♦

- Ryan Mac, Cambridge Analytica Data Scientist Aleksandr Kogan Wants You To Know He’s Not A Russian Spy, 2018. https://www.buzzfeednews.com/article/ryanmac/facebook-cambridge-analytica-aleksandr-kogan-not-spy

- Ryan Mac, Charlie Warzel, Alex Kantrowitz, Joseph Bernstein These Men Helped Create Cambridge Analytica. Here Is Their New, Very Similar Startup, 2018 https://www.buzzfeednews.com/article/ryanmac/these-men-helped-create-cambridge-analytica-here-is-their

- Ryan Mac, The Cambridge Analytica Whistleblower Wanted His New Company To Work With Trump Campaign’s Manager, 2018 https://www.buzzfeednews.com/article/ryanmac/cambridge-analytica-chris-wylie-eunoia-trump-campaign

- Sander van der Linden, Jon Roozenbeek, Ruurd Oosterwoud, Josh Compton, Stephan Lewandowsky, The Science of Prebunking: Inoculating the Public Against Fake News https://data.parliament.uk/WrittenEvidence/CommitteeEvidence.svc/EvidenceDocument/Digital,%20Culture,%20Media%20and%20Sport/Disinformation%20and%20%E2%80%98fake%20news%E2%80%99/Written/79482.html ♦

- Senate commerce subcommittee, Cambridge Analytica and Facebook Data Partners, 2018 https://www.c-span.org/video/?447132-1/senate-committee-examines-cambridge-analytica-partnership-facebook

- Shawn Boburg, Emily Rauhala, Stephen K. Bannon once guided a global firm that made millions helping gamers cheat, 2017 https://www.washingtonpost.com/investigations/steve-bannon-once-guided-a-global-firm-that-made-millions-helping-gamers-cheat/2017/08/04/ef7ae442-76c8-11e7-803f-a6c989606ac7_story.html

- Sophia – Game Spectrum, Qui sont les joueurs de jeu vidéo ? – Documentaire, 2020 https://www.youtube.com/watch?v=_sUvKvoK9I8 ♦

- Stabroek News, Trinidad: Cambridge Analytica case closed after witness fails to show up, 2020 https://www.stabroeknews.com/2020/05/08/news/regional/trinidad/trinidad-cambridge-analytica-case-closed-after-witness-fails-to-show-up/

- Tara Golshan, 2 big takeways from a scandalous report on internal Breitbart documents, 2017 https://www.vox.com/2017/10/5/16433172/buzzfeed-report-breitbart-documents-milo

- The Guardian Trinidad and Tobago Kamla: ‘Who cares about Cambridge Analytica?’ 2019 https://www.guardian.co.tt/news/kamla-who-cares-about-cambridge-analytica-6.2.990285.675aba0ab7

- The Guardian Trinidad and Tobago, October surprise and Cambridge Analytica, 2019 https://www.guardian.co.tt/opinion/october-surprise-and-cambridge-analytica-6.2.994991.8cf27627cd

- Timothy Revell, Phee Waterfield, Huge new Facebook data leak exposed intimate details of 3m users, 2018 https://www.newscientist.com/article/2168713-huge-new-facebook-data-leak-exposed-intimate-details-of-3m-users/

- University of Cambridge, the psychometrics centre, Apply Magic Sauce https://applymagicsauce.com/demo

- Vian Bakir, Psychological Operations in Digital Political Campaigns: Assessing Cambridge Analytica’s Psychographic Profiling and Targeting, 2020. ♦

- Wendy Siegelman, CHART: SCL and Cambridge Analytica — Active and Related Companies in 2020, 2020 https://wsiegelman.medium.com/chart-scl-and-cambridge-analytica-active-and-related-companies-2020-6f38e2e3100c

- Wendy Siegelman, SCL Group – Companies & Shareholders, 2017 https://wsiegelman.medium.com/scl-companies-shareholders-e65a4f394158

- Will Worley, Neo-Nazi website asks readers to target funeral of Heather Heyer who died in Charlottesville violence, 2017 https://www.independent.co.uk/news/world/americas/america-top-neo-nazi-website-daily-stormer-orders-followers-harass-funeral-heather-heyer-victim-charlottesville-violence-a7895496.html

- Zhenkun Zhou, Ke Xu & Jichang Zhao, Extroverts tweet differently from introverts in Weibo, 2018 https://epjdatascience.springeropen.com/articles/10.1140/epjds/s13688-018-0146-8

Note de bas de page

1https://www.consilium.europa.eu/en/press/press-releases/2019/03/19/ep-elections-eu-adopts-new-rules-to-prevent-misuse-of-personal-data-by-european-political-parties/

2 Ce sont des chercheurs en psychologie (sociale ou cognitive) ; Compton est spécialisé dans la communication.

3[références données par les chercheurs] van der Linden, S. (2017). Beating the hell out of fake news. Ethical Record: The Proceedings of the Conway Hall Ethical Society 122(6), 4-7. ; van der Linden, S., Maibach, E., Cook, J., Leiserowitz, A., & Lewandowsky, S. (2017). Inoculating against misinformation. Science 358(6367), 1141-1142. ; [3] Lewandowsky, S.; Ecker, U. K. H.; Seifert, C.; Schwarz, N. & Cook, J. (2012). Misinformation and its correction: Continued influence and successful debiasing. Psychological Science in the Public Interest 13, 106‐131. ; [4] Lewandowsky, S., Ecker, U. K., & Cook, J. (2017). Beyond misinformation: Understanding and coping with the “post-truth” era. Journal of Applied Research in Memory and Cognition, 6(4), 353-369. ; [5] Poland, G. A. & Spier, R. (2010). Fear misinformation, and innumerates: How the Wakefield paper, the press, and advocacy groups damaged the public health. Vaccine, 28, 2361‐2362. ; [6] van der Linden, S., Leiserowitz, A., Rosenthal, S., & Maibach, E. (2017). Inoculating the public against misinformation about climate change. Global Challenges 1(2), 1600008.

4[références données par les chercheurs] Barthel, M., Mitchell, A., & Holcomb, J. (2016). Many Americans believe fake news Is sowing confusion. Pew Research Center. http://www.journalism.org/2016/12/15/manyamericans-believe-fake-news-is-sowing-confusion/

5 [références données par les chercheurs]Lewandowsky, S.; Ecker, U. K. H.; Seifert, C.; Schwarz, N. & Cook, J. (2012). Misinformation and its correction: Continued influence and successful debiasing. Psychological Science in the Public Interest 13, 106‐131

6 [références données par les chercheurs]Lewandowsky, S., Ecker, U. K., & Cook, J. (2017). Beyond misinformation: Understanding and coping with the “post-truth” era. Journal of Applied Research in Memory and Cognition, 6(4), 353-369

7[références données par les chercheurs] Lewandowsky, S.; Ecker, U. K. H.; Seifert, C.; Schwarz, N. & Cook, J. (2012). Misinformation and its correction: Continued influence and successful debiasing. Psychological Science in the Public Interest 13, 106‐131. ; Nyhan, B. & Reifler, J. (2010). When corrections fail: The persistence of political misperceptions. Political Behavior, 32, 303‐330.

8 [références données par les chercheurs] McGuire, W. J., & Papageorgis, D. (1961). The relative efficacy of various types of prior belief-defense in producing immunity against persuasion. Journal of Abnormal and Social Psychology, 62, 327–337

9 [références données par les chercheurs] Banas, J. A., & Rains, S. A. (2010). A meta-analysis of research on inoculation theory. Communication Monographs, 77(3), 281–311 ; Compton, J., & Pfau, M. (2009). Spreading inoculation: Inoculation, resistance to influence, and word‐of‐mouth communication. Communication Theory, 19(1), 9-28. ; [16] Compton, J., & Ivanov, B. (2013). Vaccinating voters: Surveying political campaign inoculation scholarship. Annals of the International Communication Association, 37(1), 251-283.

10 [références données par les chercheurs] van der Linden, S., Leiserowitz, A., Rosenthal, S., & Maibach, E. (2017). Inoculating the public against misinformation about climate change. Global Challenges 1(2), 1600008. ; Cook, J., Lewandowsky, S., & Ecker, U. K. H. (2017). Neutralizing misinformation through inoculation: Exposing misleading argumentation techniques reduces their influence. PLOS ONE, 12(5): e0175799

11 [références données par les chercheurs] Roozenbeek, J., & van der Linden, S. (2018). The fake news game: Actively inoculating against the risk of misinformation. Journal of Risk Research. Doi: 10.1080/13669877.2018.1443491

12 [références données par les chercheurs] Roozenbeek, J., & van der Linden, S. (2018). The fake news game: Actively inoculating against the risk of misinformation. Journal of Risk Research. Doi: 10.1080/13669877.2018.1443491 ;

13 [références données par les chercheurs] NATO StratCom. Digital Hydra: Security implications of false information online. https://www.stratcomcoe.org/digital-hydra-security-implications-false-information-online

14 [références données par les chercheurs] van der Linden, S., Maibach, E., Cook, J., Leiserowitz, A., & Lewandowsky, S. (2017). Inoculating against misinformation. Science 358(6367), 1141-1142. ; Compton, J., & Pfau, M. (2009). Spreading inoculation: Inoculation, resistance to influence, and word‐of‐mouth communication. Communication Theory, 19(1), 9-28.

15 Voir la revue d’expériences à ce sujet dans Self-determination Theory, Deci et Ryan 2017 ; j’en ai consacré aussi plusieurs chapitres dans notre dernier livre accessible gratuitement ici : https://www.hacking-social.com/2021/09/17/en-toute-puissance-manuel-dautodetermination-radicale/

16Cf B. J. Foggs, «tiny habits »

17Je ne peux pas donner la source pour des raisons de sécurité et de confidentialité. Cependant, vous pourrez trouver des exemples similaires dans L’art de la supercherie de Kevin D. Mitnick.

Notes : Sous Firefox, Https Everywhere est devenue inutile : dans les paramètres de sécurités il y a un petit bouton radio « activer https uniquement dans toutes les fenêtres.

Sinon quelques extensions intéressantes : libdirect, qui permet de rediriger entre autre youtube vers invidious, et un peu plus avancées : Chaméléon et uMatrix.

Quelle biblio de dingue !

Quel article !